VMware a averti aujourd’hui les administrateurs de corriger une faille de sécurité critique de contournement d’authentification affectant les utilisateurs de domaine locaux dans plusieurs produits et permettant à des attaquants non authentifiés d’obtenir des privilèges d’administrateur.

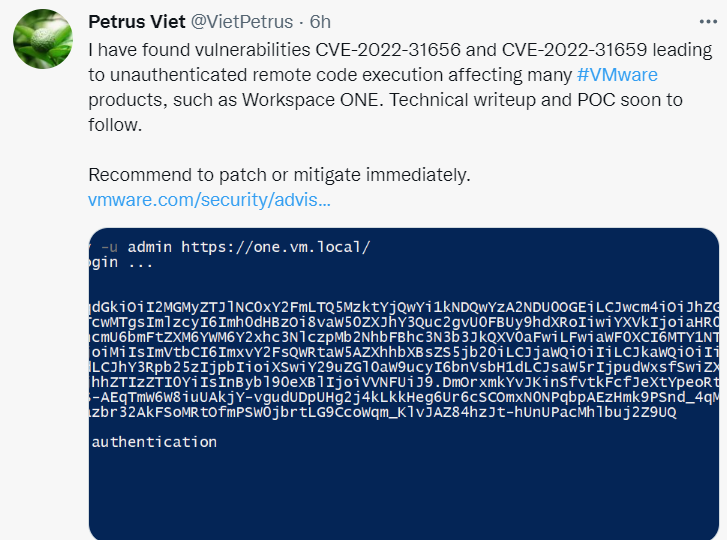

La faille (CVE-2022-31656) a été signalée par Petrus Viet , qui a découvert qu’elle avait un impact sur VMware Workspace ONE Access, Identity Manager et vRealize Automation.

VMware a évalué la gravité de cette vulnérabilité de sécurité comme critique, avec un score de base CVSSv3 de 9,8/10 .

a également corrigé plusieurs autres bogues de sécurité permettant aux attaquants d’obtenir l’exécution de code à distance (CVE-2022-31658, CVE-2022-31659, CVE-2022-31665) et d’élever les privilèges à « root » (CVE-2022-31660, CVE- 2022-31661, CVE-2022-31664) sur des serveurs non corrigés.

“Il est extrêmement important que vous preniez rapidement des mesures pour corriger ou atténuer ces problèmes dans les déploiements sur site”, a déclaré Bob Plankers, architecte de la sécurité et de la conformité de l’infrastructure cloud chez VMware.

“Si votre organisation utilise les méthodologies ITIL pour la gestion du changement, cela serait considéré comme un changement” d’urgence “.”

Les administrateurs sont invités à patcher immédiatement

“Cette vulnérabilité critique doit être corrigée ou atténuée immédiatement selon les instructions de VMSA”, a averti VMware .

“Tous les environnements sont différents, ont une tolérance au risque différente et ont des contrôles de sécurité et une défense en profondeur différents pour atténuer les risques, de sorte que les clients doivent prendre leurs propres décisions sur la façon de procéder. Cependant, compte tenu de la gravité de la vulnérabilité, nous avons fortement recommander une action immédiate.”

La liste complète des produits VMware concernés par ces vulnérabilités comprend :

- Accès à VMware Workspace ONE (accès)

- Connecteur d’accès VMware Workspace ONE (connecteur d’accès)

- Gestionnaire d’identité VMware (vIDM)

- Connecteur VMware Identity Manager (connecteur vIDM)

- VMware vRealize Automation (vRA)

- VMware Cloud Foundation

- Gestionnaire de cycle de vie vRealize Suite

Selon VMware, rien ne prouve que la vulnérabilité critique de contournement d’authentification CVE-2022-31656 soit exploitée dans des attaques.

VMware fournit des liens de téléchargement de correctifs et des instructions d’installation détaillées sur son site Web de base de connaissances .

Commentaires récents