Le groupe de rançongiciels BlackCat (alias ALPHV) mène des campagnes de publicité malveillante pour attirer les gens vers de fausses pages qui imitent le site Web officiel de l’application de transfert de fichiers WinSCP pour Windows, mais poussent à la place des installateurs infestés de logiciels malveillants.

WinSCP (Windows Secure Copy) est un client SFTP, FTP, S3, SCP et gestionnaire de fichiers gratuit et open-source populaire avec des capacités de transfert de fichiers SSH avec 400 000 téléchargements hebdomadaires sur SourceForge seul.

BlackCat utilise le programme comme leurre pour potentiellement infecter les ordinateurs des administrateurs système, des administrateurs Web et des professionnels de l’informatique pour un accès initial aux précieux réseaux d’entreprise.

Ce vecteur d’infection par rançongiciel ALPHV jusqu’alors inconnu a été découvert par des analystes de Trend Micro , qui ont repéré des campagnes publicitaires faisant la promotion de fausses pages sur les pages de recherche Google et Bing.

Téléchargez le via la source unique

De WinSCP à CobaltStrike

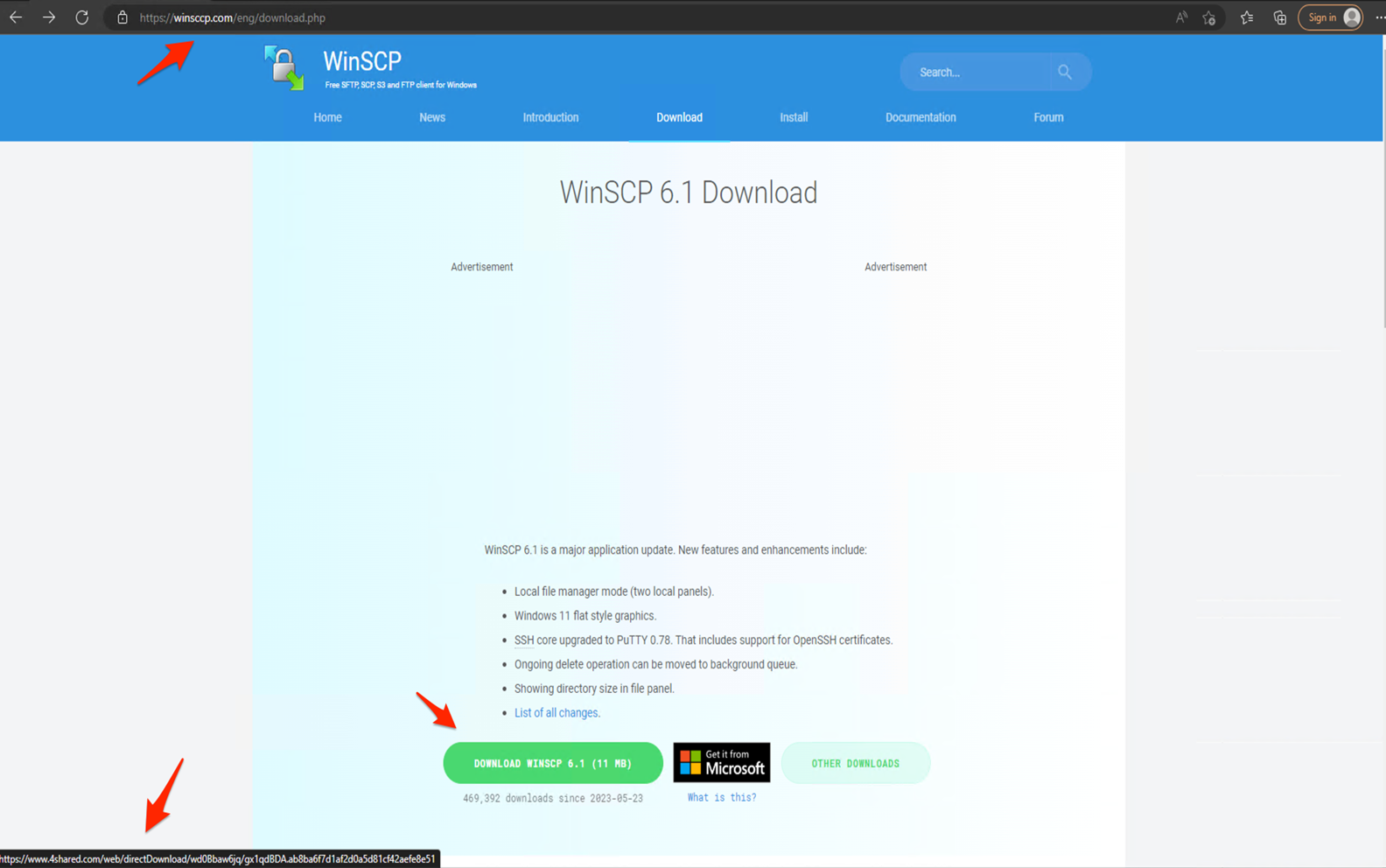

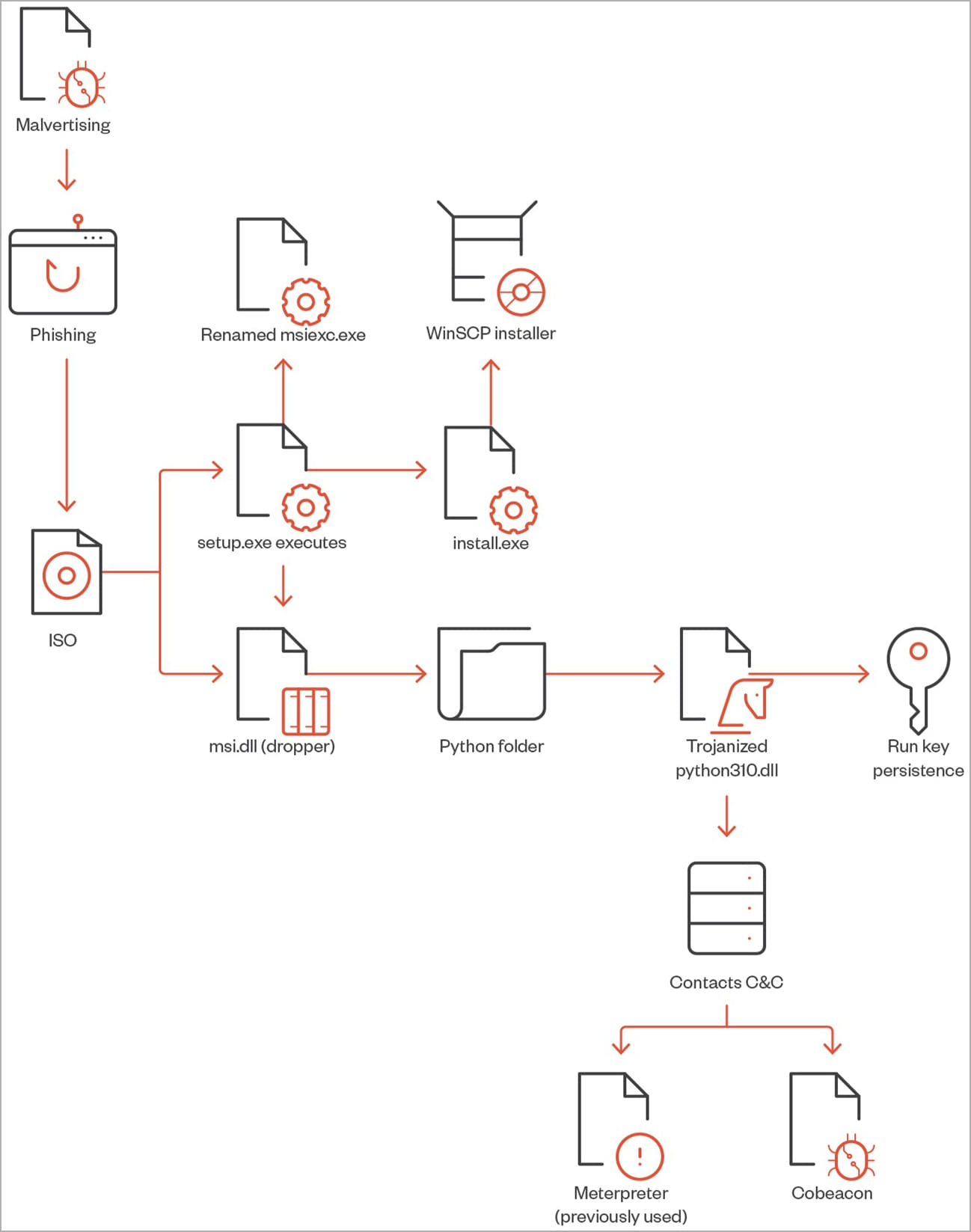

L’attaque BlackCat observée par Trend Micro commence par la recherche par la victime de “Téléchargement WinSCP” sur Bing ou Google et obtient des résultats malveillants promus classés au-dessus des sites de téléchargement WinSCP sécurisés.

Les victimes cliquent sur ces publicités et visitent un site Web qui héberge des didacticiels sur l’exécution de transferts de fichiers automatisés à l’aide de WinSCP.

Ces sites ne contiennent rien de malveillant, susceptible d’échapper à la détection par les crawlers anti-abus de Google mais redirigent les visiteurs vers un clone du site officiel de WinSCP comportant un bouton de téléchargement. Ces clones utilisent des noms de domaine similaires au vrai domaine winscp.net pour l’utilitaire, comme winsccp[.]com.

La victime clique sur le bouton et reçoit un fichier ISO contenant “setup.exe” et “msi.dll”, le premier étant le leurre à lancer par l’utilisateur et le second étant le lanceur de logiciels malveillants déclenché par l’exécutable.

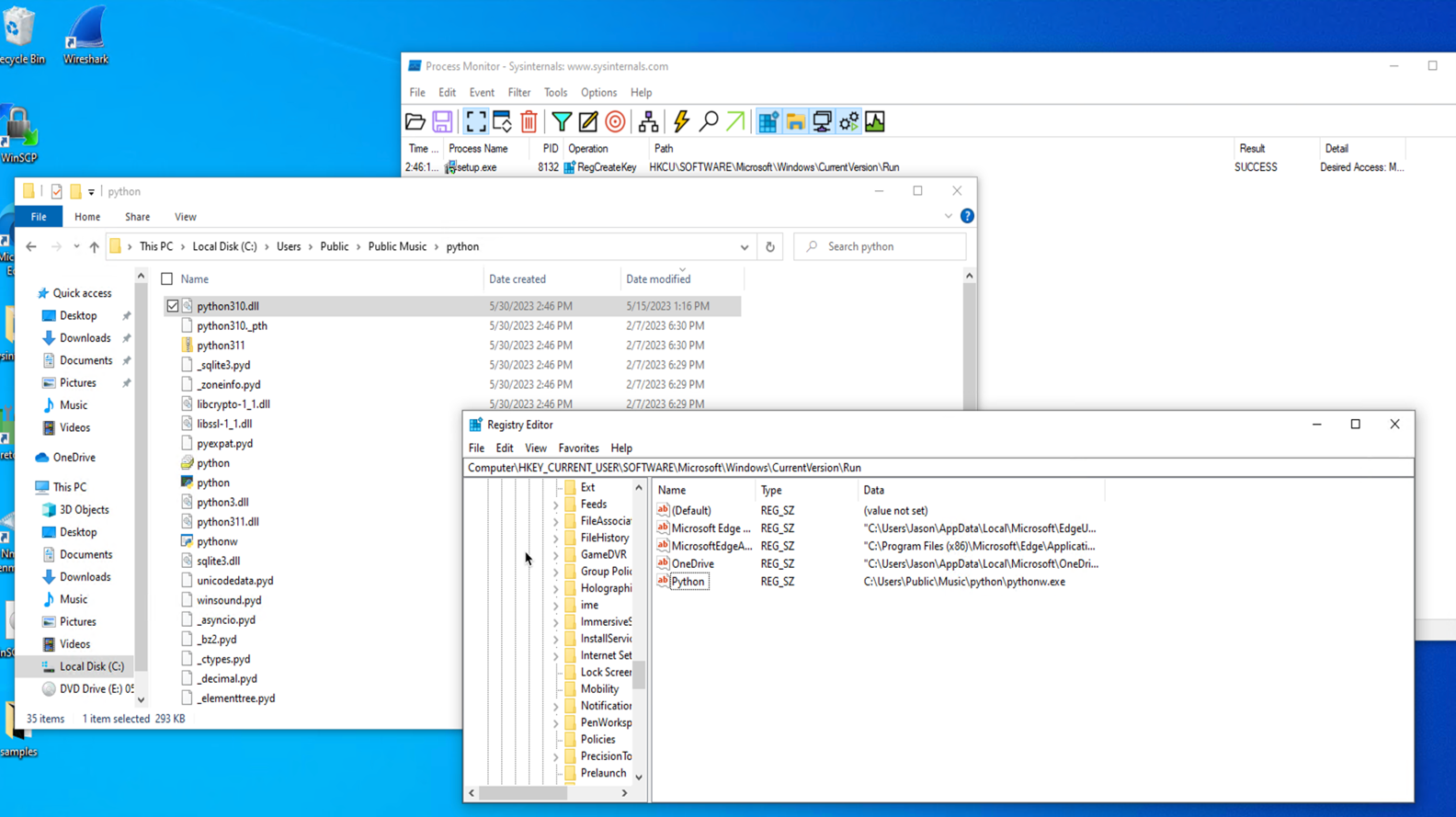

“Une fois setup.exe exécuté, il appellera la msi.dll qui extraira plus tard un dossier Python de la section DLL RCDATA en tant que véritable installateur de WinSCP à installer sur la machine”, explique le rapport de Trend Micro.

Ce processus installe également un cheval de Troie python310.dll et crée un mécanisme de persistance en créant une clé d’exécution nommée “Python” et la valeur “C:\Users\Public\Music\python\pythonw.exe”.

L’exécutable pythonw.exe charge un python310.dll obfusqué modifié qui contient une balise Cobalt Strike qui se connecte à une adresse de serveur de commande et de contrôle.

Autres outils utilisés par ALPHV

Avec Cobalt Strike en cours d’exécution sur le système, il est facile d’exécuter des scripts supplémentaires, de récupérer des outils pour le mouvement latéral et d’approfondir généralement le compromis.

Les analystes de Trend Micro ont remarqué que les opérateurs ALPHV ont utilisé les outils suivants dans les phases suivantes :

- AdFind : outil en ligne de commande utilisé pour récupérer les informations d’Active Directory (AD).

- Commandes PowerShell utilisées pour collecter des données utilisateur, extraire des fichiers ZIP et exécuter des scripts.

- AccessChk64 : outil en ligne de commande utilisé pour la reconnaissance des autorisations des utilisateurs et des groupes.

- Findstr : outil en ligne de commande utilisé pour rechercher des mots de passe dans des fichiers XML.

- PowerView : script PowerSploit utilisé dans la reconnaissance et l’énumération AD.

- Scripts Python utilisés pour exécuter l’outil de récupération de mot de passe LaZagne et obtenir les identifiants Veeam.

- PsExec , BitsAdmin et Curl , utilisés pour le mouvement latéral

- AnyDesk : outil de gestion à distance légitime abusé pour maintenir la persistance

- Script KillAV BAT utilisé pour désactiver ou contourner les programmes antivirus et antimalware.

- Client PuTTY Secure Copy utilisé pour exfiltrer les informations collectées du système piraté.

En plus des outils ci-dessus, ALPHV a également utilisé le SpyBoy ” Terminator “, un désactiveur EDR et antivirus vendu par des acteurs de la menace sur des forums de piratage russophones pour jusqu’à 3 000 $.

Des recherches récentes de CrowdStrike ont confirmé que « Terminator » est capable de contourner plusieurs outils de sécurité Windows en utilisant un mécanisme « apportez votre propre pilote vulnérable » (BYOVD) pour élever les privilèges sur le système et les désactiver.

Trend Micro affirme avoir lié les TTP ci-dessus à des infections confirmées de rançongiciel ALPHV. Il a également trouvé un fichier de ransomware Clop dans l’un des domaines C2 étudiés, de sorte que l’auteur de la menace peut être affilié à plusieurs opérations de ransomware.

Commentaires récents