Uber a subi une cyberattaque jeudi après-midi avec un pirate prétendument âgé de 18 ans téléchargeant des rapports de vulnérabilité HackerOne et partageant des captures d’écran des systèmes internes de l’entreprise, de l’infrastructure VMWARE , Amazon du tableau de bord de messagerie et du serveur Slack . Tout cela à travers d’une démarche de “social engineering” en neutralisant la sensibilisation d’un employé.

Uber se retrouve donc en pleine catastrophe, ou la difficulté est de mesurer l’étendue de l’impact : le maillon faible le plus répandu dans le monde est donc ce fameux VPN sans MFA de conformité PC ? .

C’est devenu “Open Bar” pour le hacker une fois rentré dans le SI d’Uber. il a plus qu’a se balader et effectuer des recherches et collecter des données sensibles tel que des scripts contenant des accès CRITIQUES AUX BASTIONS !!

Une multinationale comme Uber est aussi en manque de ressources techniques en 2022 afin de mettre en place une véritable démarche Zero Trust ?

LE zéro trust doit être une démarche progressive quelque soit le cloud public utilisé AZURE/AWS/GCP ,

Détails technique de l’opération

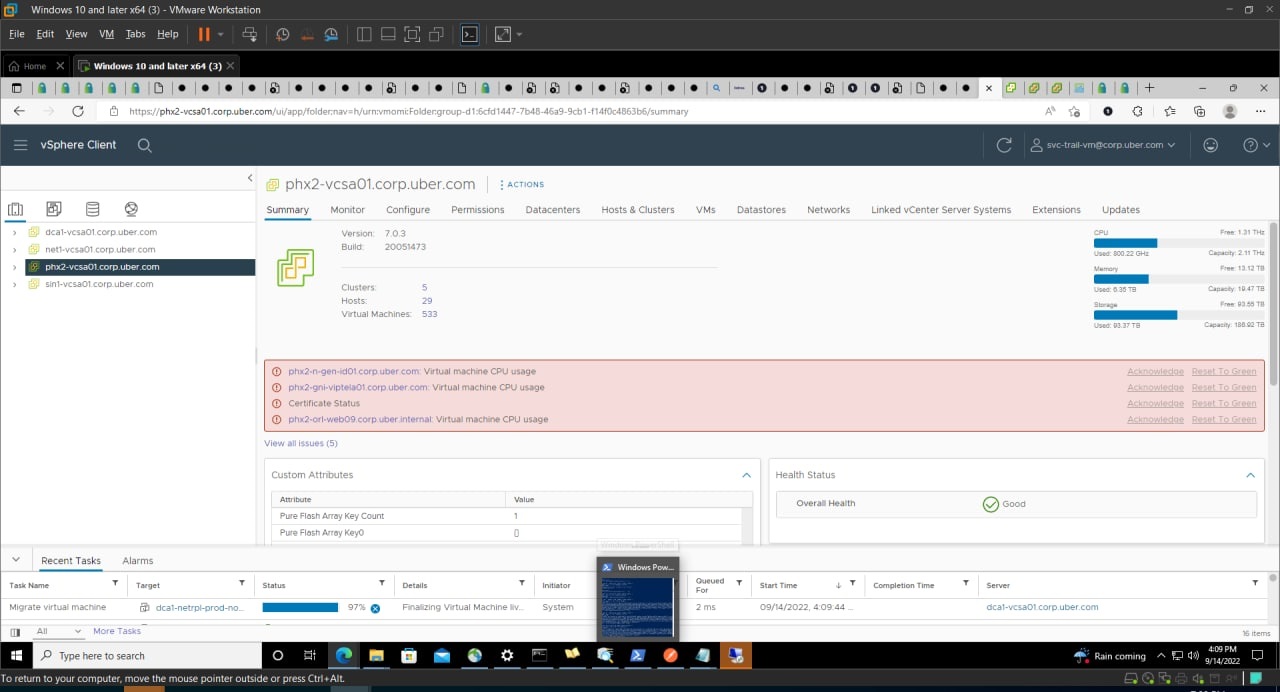

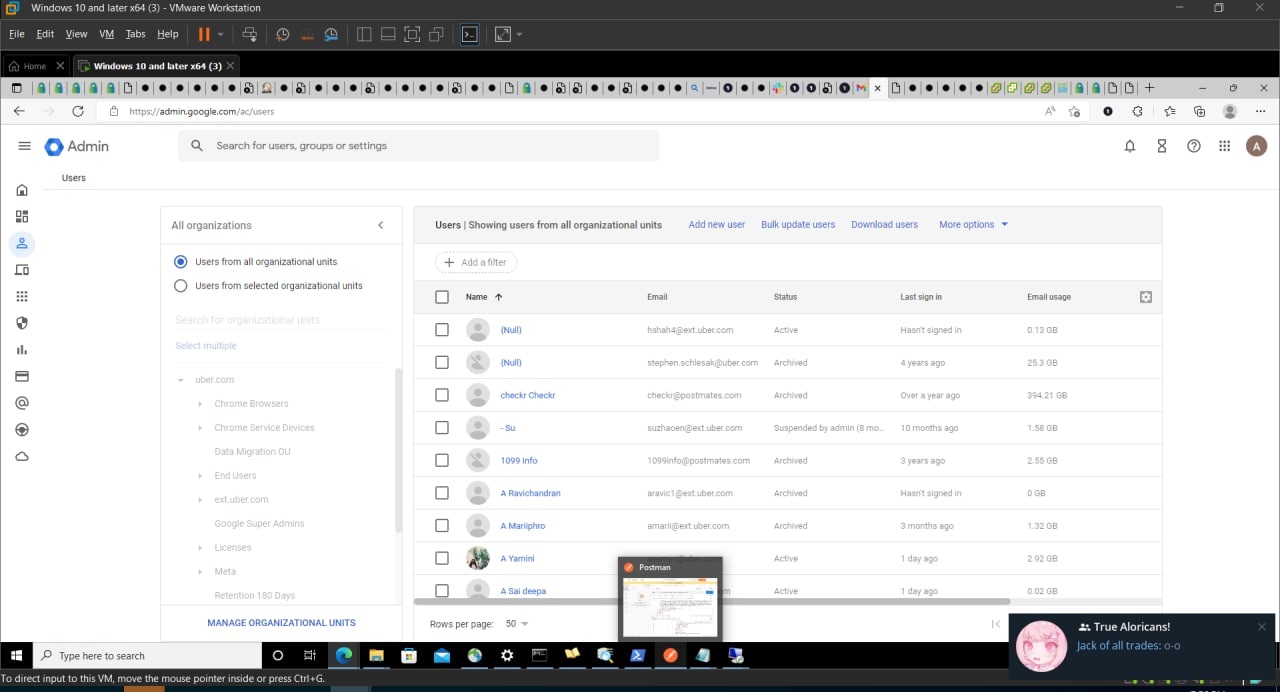

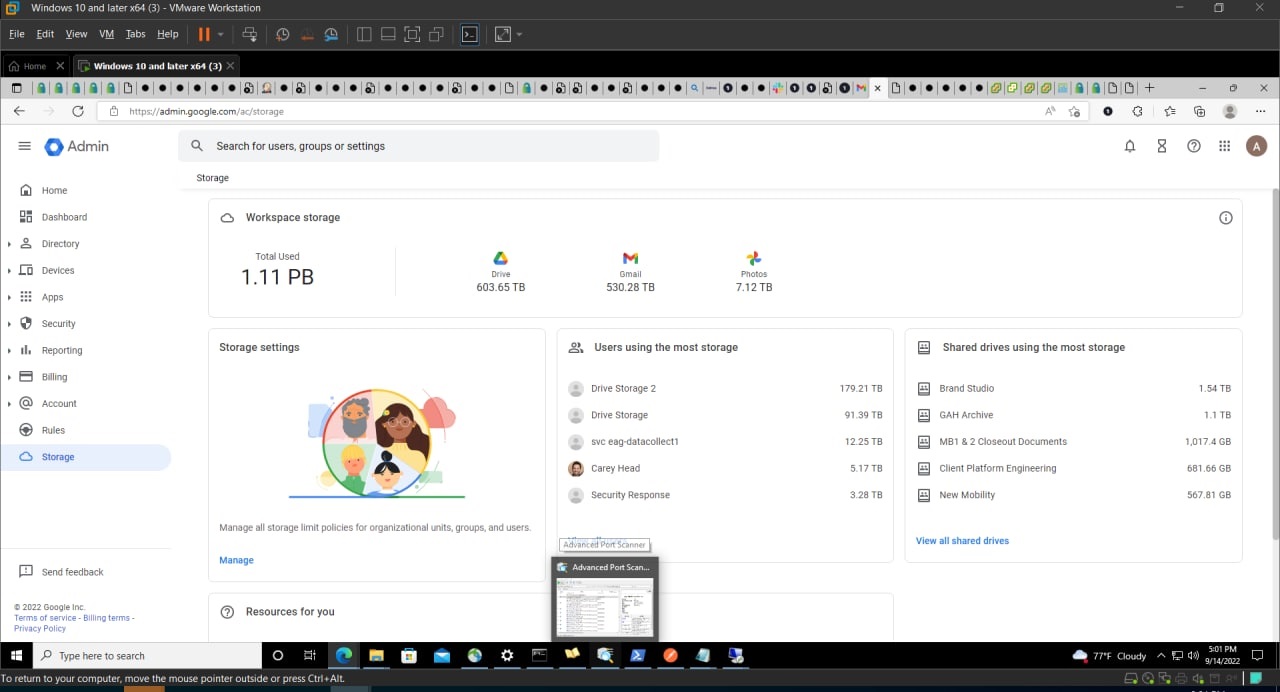

Les captures d’écran partagées par le pirate et vues par BleepingComputer montrent ce qui semble être un accès complet à de nombreux systèmes informatiques critiques d’Uber, y compris le logiciel de sécurité de l’entreprise et le domaine Windows.

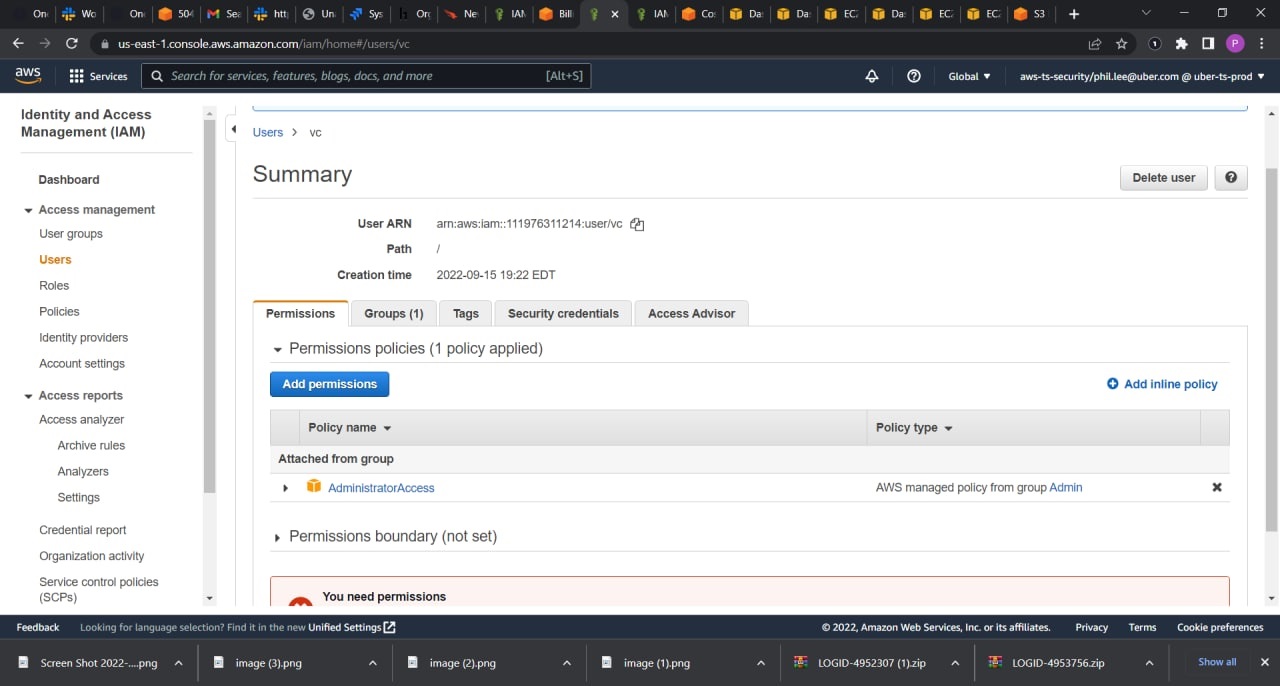

Les autres systèmes auxquels le pirate a accès incluent la console Amazon Web Services de l’entreprise, les machines virtuelles VMware vSphere/ESXi et le tableau de bord d’administration Google Workspace pour la gestion des comptes de messagerie Uber.

L’auteur de la menace a également piraté le serveur Uber Slack, qu’il a utilisé pour envoyer des messages aux employés indiquant que l’entreprise avait été piratée. Cependant, des captures d’écran du relâchement d’Uber indiquent que ces annonces ont d’abord été accueillies par des mèmes et des blagues, car les employés n’avaient pas réalisé qu’une véritable cyberattaque était en cours.

Uber a depuis confirmé l’attaque, tweetant qu’ils sont en contact avec les forces de l’ordre et publieront des informations supplémentaires dès qu’elles seront disponibles.

“Nous répondons actuellement à un incident de cybersécurité. Nous sommes en contact avec les forces de l’ordre et publierons des mises à jour supplémentaires ici dès qu’elles seront disponibles”, a tweeté le compte Uber Communications.

Le New York Times, qui a d’ abord rendu compte de la violation, a déclaré avoir parlé à l’acteur de la menace, qui a déclaré avoir violé Uber après avoir effectué une attaque d’ingénierie sociale contre un employé et volé son mot de passe.

L’auteur de la menace a ensuite eu accès aux systèmes internes de l’entreprise à l’aide des informations d’identification volées.

Vendredi après-midi, Uber a publié une mise à jour supplémentaire indiquant que l’enquête est toujours en cours mais pourrait partager ces détails supplémentaires :

- Nous n’avons aucune preuve que l’incident impliquait l’accès à des données utilisateur sensibles (comme l’historique des trajets).

- Tous nos services, y compris Uber, Uber Eats, Uber Freight et l’application Uber Driver sont opérationnels.

- Comme nous l’avons partagé hier, nous avons informé les forces de l’ordre.

- Les outils logiciels internes que nous avons retirés par précaution hier reviennent en ligne ce matin.

Plus de détails émergent

Après que l’attaquant a annoncé à haute voix qu’il avait piraté les systèmes d’Uber sur le serveur Slack de l’entreprise et dans des commentaires à soumettre au programme de primes de bogues HackerOne, les chercheurs en sécurité ont contacté l’acteur de la menace pour en savoir plus sur l’attaque.

Lors d’une conversation entre l’acteur de la menace et le chercheur en sécurité Corben Leo, le pirate informatique a déclaré avoir pu accéder à l’intranet d’Uber après avoir mené une attaque d’ingénierie sociale contre un employé.

Selon l’auteur de la menace, ils ont tenté de se connecter en tant qu’employé d’Uber, mais n’ont pas fourni de détails sur la manière dont ils ont eu accès aux informations d’identification.

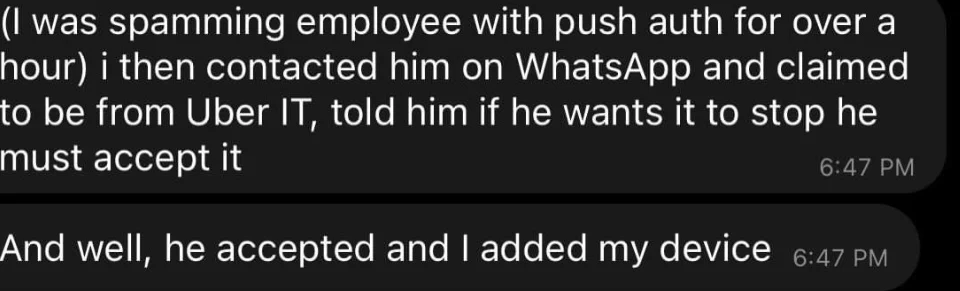

Comme le compte Uber était protégé par une authentification multifacteur, l’attaquant aurait utilisé une attaque MFA Fatigue et prétendu être le support informatique d’Uber pour convaincre l’employé d’accepter la demande MFA.

Les attaques MFA Fatigue se produisent lorsqu’un acteur malveillant a accès aux identifiants de connexion de l’entreprise mais est bloqué pour accéder au compte par une authentification multifacteur. Ils émettent ensuite des demandes répétées d’AMF à la cible jusqu’à ce que les victimes en aient assez de les voir et acceptent finalement la notification.

Cette tactique d’ingénierie sociale est devenue très populaire lors des récentes attaques contre des entreprises bien connues, notamment Twitter , MailChimp , Robinhood et Okta .

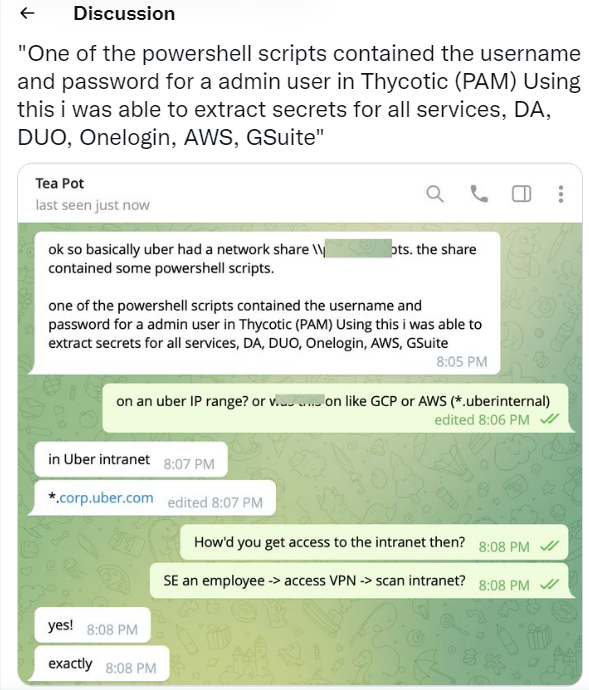

Après avoir obtenu l’accès aux informations d’identification, l’auteur de la menace a déclaré à Leo qu’il s’était connecté au réseau interne via le VPN de l’entreprise et avait commencé à analyser l’intranet de l’entreprise à la recherche d’informations sensibles.

Dans le cadre de ces analyses, le pirate a déclaré avoir trouvé un script PowerShell contenant des informations d’identification d’administrateur pour la plate-forme de gestion des accès privilégiés Thycotic (PAM) de l’entreprise, qui a été utilisée pour accéder aux secrets de connexion des autres services internes de l’entreprise.

“ok donc fondamentalement uber avait un partage réseau \\[redacted]pts. le partage contenait des scripts powershell.

l’un des scripts powershell contenait le nom d’utilisateur et le mot de passe d’un utilisateur administrateur dans Thycotic (PAM). Grâce à cela, j’ai pu extraire des secrets pour tous les services, DA, DUO, Onelogin, AWS, Gsuite”

Le New York Times rapporte que l’attaquant a affirmé avoir accédé aux bases de données et au code source d’Uber dans le cadre de l’attaque.

Pour être clair, ces informations proviennent des acteurs de la menace et n’ont pas été vérifiées par Uber, qui n’a pas répondu à nos demandes d’informations supplémentaires.

Les rapports de vulnérabilité HackerOne exposés

Bien qu’il soit possible que l’acteur de la menace ait volé des données et du code source à Uber lors de cette attaque, il a également eu accès à ce qui pourrait être un atout encore plus précieux.

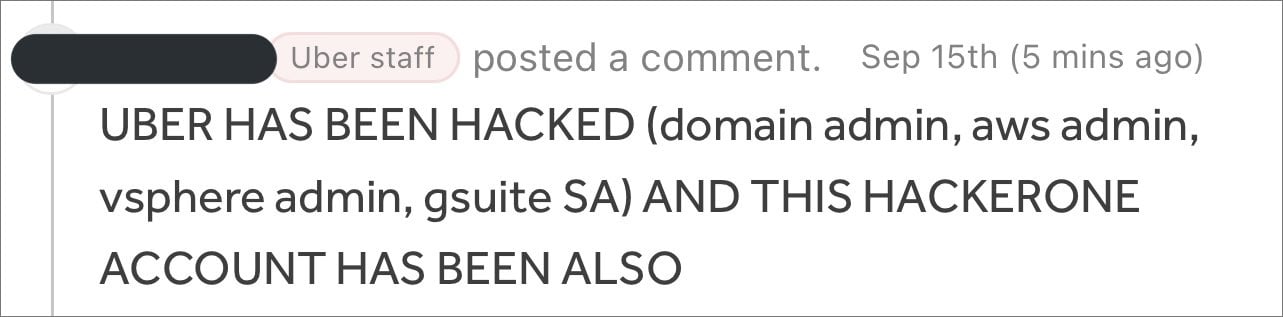

Selon Sam Curry , ingénieur en sécurité de Yuga Labs, le pirate a également eu accès au programme de primes de bogues HackerOne de la société, où il a commenté tous les tickets de primes de bogues de la société.

Source : Curry

Curry a déclaré à BleepingComputer qu’il avait appris l’existence de la violation après que l’attaquant ait laissé le commentaire ci-dessus sur un rapport de vulnérabilité qu’il avait soumis à Uber il y a deux ans.

Uber gère un programme de primes de bogues HackerOne qui permet aux chercheurs en sécurité de divulguer en privé les vulnérabilités de leurs systèmes et applications en échange d’une récompense monétaire de prime de bogues. Ces rapports de vulnérabilité sont censés rester confidentiels jusqu’à ce qu’un correctif puisse être publié pour empêcher les attaquants de les exploiter lors d’attaques.

Commentaires récents