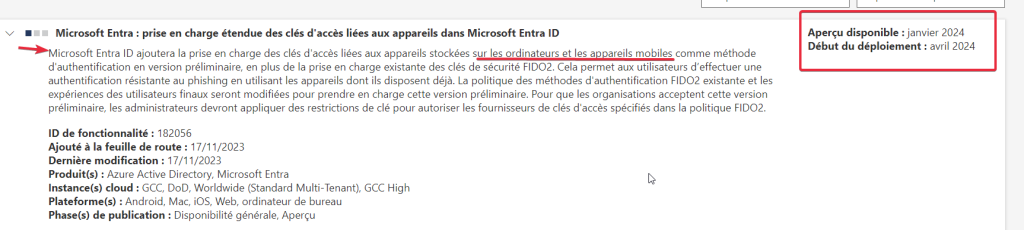

Dans quelques mois seulement , Microsoft Entra ID prendra en charge les clés d’accès liées aux appareils stockées sur les ordinateurs et les appareils mobiles comme méthode d’authentification en version préliminaire, en plus de la prise en charge existante des clés de sécurité FIDO2. Cela permet à vos utilisateurs d’effectuer une authentification résistante au phishing en utilisant les appareils dont ils disposent déjà.

Road map Microsoft ==>https://www.microsoft.com/fr-fr/microsoft-365/roadmap?filters=&searchterms=182056

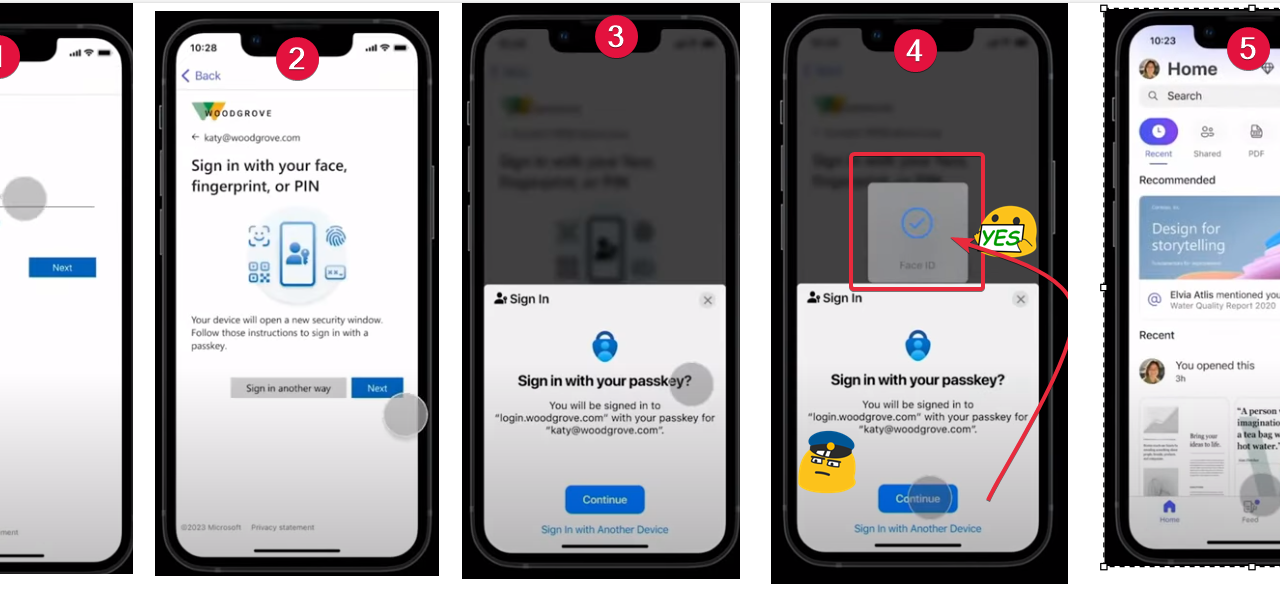

Microsoft Authenticator deviendra bientôt résistant au phishing ? Regardez cette démo de deux minutes ==>

montrant comment cela fonctionnera lorsqu’il sera déployé. 🚨

Qu’est ce que les PASSKEYS ?

Une vidéo express pour l’explication

Source de la video dé présentation des passkeys

ADMINISTRATEURS MICROSOFT 365

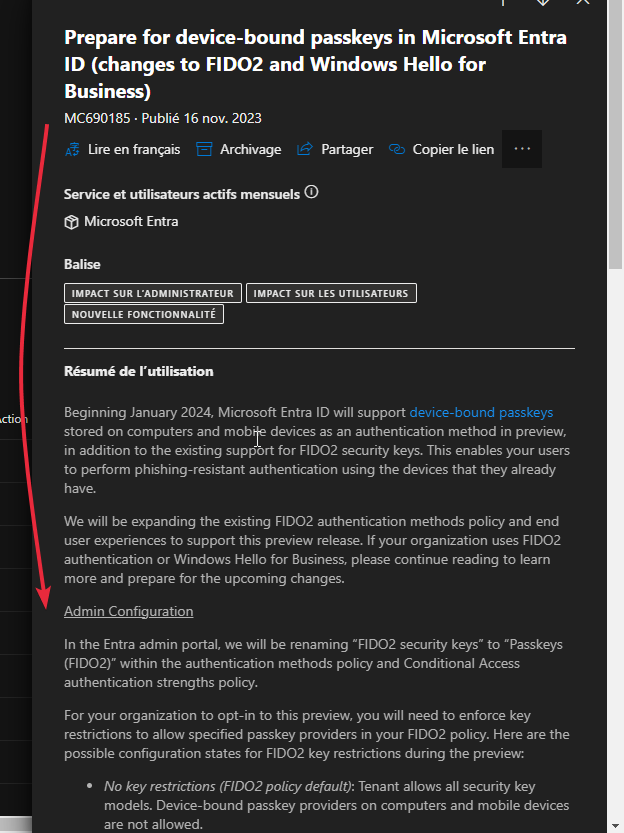

À l’attention des administrateurs Microsoft 365 : si vous avez des employés qui utilisent des clés de sécurité Windows Hello Entreprise ou FIDO2, lisez l’article 👇 du centre de message https://admin.microsoft.com/?#/MessageCenter/:/messages/MC690185

TLDR :

✅ FIDO2 sera renommé en Clés d’accès

✅ Pour activer la préversion privée de la clé d’accès, vous devez choisir l’une des trois options suivantes (Aucune restriction, Autoriser ou Bloquer)

La valeur par défaut N’AUTORISE PAS les appareils Apple et Android à être enregistrés en tant que clés d’accès.

Si vous choisissez Autoriser ou Bloquer, vous pouvez décider d’autoriser ou non les nouvelles clés d’accès dans iOS et Android en plus des clés de sécurité.

Si vous ne souhaitez pas que les utilisateurs enregistrent les clés d’accès de leurs appareils iOS et Android, vous pouvez les bloquer.

La session complète d’Ignite vaut la peine d’être regardée à

Qu’est-ce qu’un mot de passe lié à l’appareil ?

Tout d’abord, zoomons un peu sur les mots de passe liés à l’appareil . Il s’agit d’un identifiant FIDO2 détectable qui est lié à un seul authentificateur. Par exemple, les clés de sécurité FIDO2 contiennent généralement des clés d’accès liées à l’appareil, car les informations d’identification ne peuvent pas quitter l’appareil. Les clés d’accès liées à l’appareil étaient auparavant appelées clés d’accès à un seul appareil.

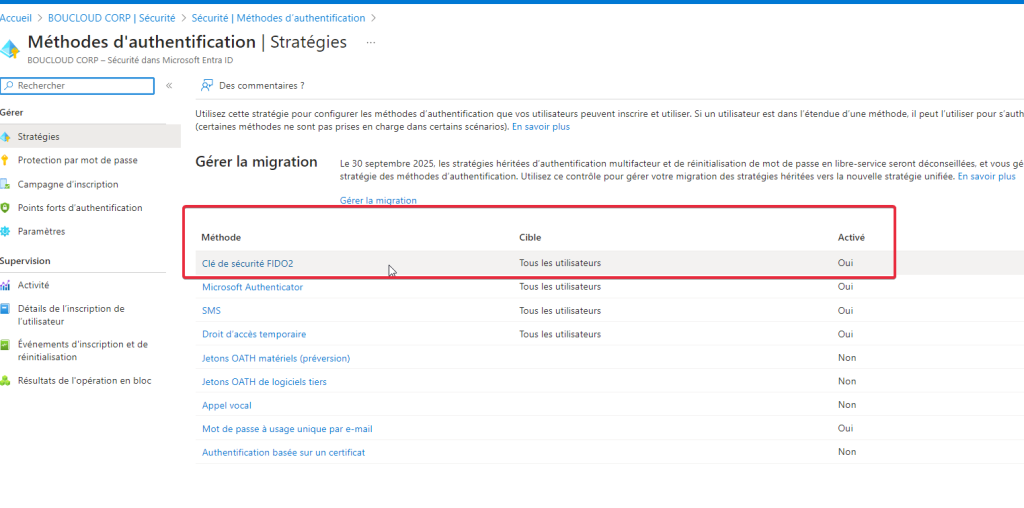

Pour cette raison, la politique actuelle des méthodes de sécurité FIDO2 dans Entra ID sera étendue pour prendre en charge l’utilisation de mots de passe. Donc, si votre organisation utilise déjà des clés de sécurité FIDO2 pour une authentification résistante au phishing (bon travail !), il est temps d’agir !

Si votre organisation exige ou préfère l’authentification FIDO2 à l’aide de clés de sécurité physiques uniquement, veuillez appliquer des restrictions de clés pour autoriser uniquement les modèles de clés de sécurité que vous acceptez dans votre politique FIDO2. Sinon, les nouvelles fonctionnalités d’aperçu permettent à vos utilisateurs de s’inscrire pour les clés d’accès liées aux appareils stockées sur Windows, macOS, iOS et Android.

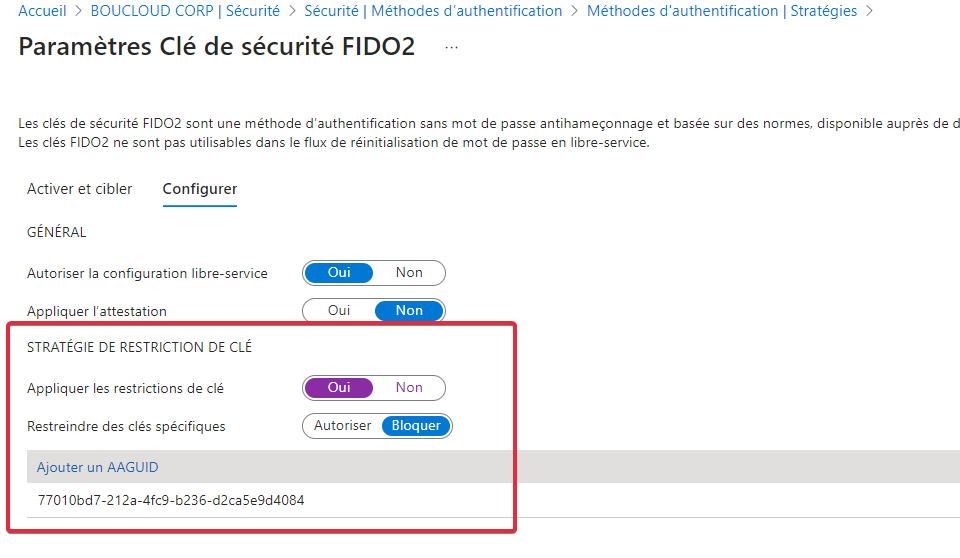

Politique de restrictions clés

Vous pouvez utiliser la politique de restriction des clés FIDO2 pour bloquer ou autoriser spécifiquement des types de clés FIDO2. Cela se fait en fonction de l’ AAGUID de la clé. La plupart des clés de sécurité FIDO2 ont un AAGUID unique qui peut être utilisé pour bloquer ou autoriser la clé. Dans cet exemple, j’ai bloqué une clé spécifique dans Entra ID.

Où puis-je trouver ces GUID ?

La plupart de ces AAGUID peuvent être trouvés sur le site Web du fournisseur. Par exemple:

YubiKey Hardware FIDO2 AAGUID – Produits Yubico – Clés de sécurité FIDO (ftsafe.com)

L’AADGUID peut également être trouvé dans le centre d’administration Microsoft Entra sous le panneau des méthodes d’authentification de l’utilisateur.

Il est temps d’agir

Microsoft utilisera la méthode d’authentification FIDO2 UX pour intégrer les nouveaux mots de passe basés sur l’appareil dans Entra ID. Ainsi, lorsque vous utilisez actuellement des clés FIDO2, mais que vous n’utilisez pas la politique de restriction des clés, les clés d’accès basées sur l’appareil seront activées par défaut. Si vous souhaitez contrôler l’utilisation des clés d’accès, assurez-vous d’autoriser uniquement les clés FIDO que vous prenez actuellement en charge/autorisez dans votre locataire. Cela bloquera automatiquement les clés d’accès liées à l’appareil à son arrivée.

Sachez que des restrictions clés définissent l’utilisabilité de méthodes FIDO2 spécifiques pour l’enregistrement et l’authentification. Si vous modifiez les restrictions de clé et supprimez un AAGUID que vous avez précédemment autorisé, les utilisateurs qui ont précédemment enregistré une méthode autorisée ne peuvent plus l’utiliser pour se connecter.

Apprendre encore plus:

Connexion par clé de sécurité sans mot de passe – Microsoft Entra | Microsoft Learn

Quoi de neuf ? Notes de version – Microsoft Entra | Microsoft Apprendre

Commentaires récents