Dans un mois à partir d’octobre 2022, MICROSOFT VA commencer à désactiver l’authentification de base pour des protocoles spécifiques dans Exchange Online pour les clients qui les utilisent.

Depuis notre première annonce il y a près de trois ans, nous avons vu des millions d’utilisateurs abandonner l’authentification de base et nous l’avons désactivée pour des millions de tenants afin de les protéger de manière proactive.

Mais nous n’avons pas encore fini, et malheureusement l’utilisation n’est pas encore à zéro. Malgré cela, nous allons commencer à désactiver l’authentification de base pour plusieurs protocoles pour les tenants qui n’étaient pas encore désactivés.

À partir du 1er octobre, nous commencerons à sélectionner au hasard des tenants et à désactiver l’accès à l’authentification de base pour MAPI, RPC, Carnet d’adresses hors ligne (OAB), Exchange Web Services (EWS), POP, IMAP, Exchange ActiveSync (EAS) et Remote PowerShell.

Nous publierons un message dans le centre de messages 7 jours avant, et nous afficherons des notifications dans le tableau de bord de la santé des services pour chaque tenant le jour du changement.

Nous ne désactiverons ni ne modifierons aucun paramètre pour SMTP AUTH.

Si vous avez supprimé votre dépendance à l’authentification de base, cela n’affectera pas votre tenant ou vos utilisateurs. Si ce n’est pas le cas (ou si vous n’êtes pas sûr), consultez le Centre de messages pour obtenir les dernières données contenues dans les rapports d’utilisation mensuels que nous envoyons chaque mois depuis octobre 2021. Les données d’août 2022 seront envoyées dans les premiers jours de septembre.

- Et si vous n’êtes pas prêt pour ce changement ?

Nous reconnaissons que, malheureusement, il y a encore de nombreux tenants non préparés à ce changement. Malgré de nombreux articles sur le blog, des messages sur le centre de messages, des interruptions de service et une couverture par des tweets, des vidéos, des présentations de conférence et autres, certains clients ne sont toujours pas au courant de l’arrivée de ce changement.

Il y a également de nombreux clients conscients de la date limite qui n’ont tout simplement pas fait le travail nécessaire pour éviter une panne.L’objectif de cet effort a toujours été de protéger vos données et vos comptes contre le nombre croissant d’attaques qui exploitent l’authentification de base.

Cependant, nous comprenons que la messagerie électronique est un service essentiel pour nombre de nos clients et que la désactivation de l’authentification de base pour beaucoup d’entre eux pourrait avoir un impact considérable.

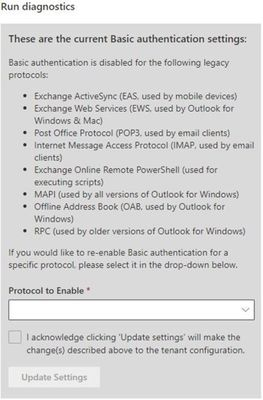

Aujourd’hui, nous annonçons une mise à jour de notre plan pour les clients qui ne sont pas au courant ou qui ne sont pas prêts pour ce changement. Lorsque nous désactiverons l’authentification de base après le 1er octobre, tous les clients pourront utiliser le diagnostic en libre-service pour réactiver l’authentification de base pour tous les protocoles dont ils ont besoin, une fois par protocole.

Les détails de ce processus sont indiqués ci-dessous. Une fois que ce diagnostic est exécuté, l’authentification de base sera réactivée pour ce(s) protocole(s). Le(s) protocole(s) sélectionné(s) restera(ont) activé(s) pour l’utilisation de l’authentification de base jusqu’à la fin décembre 2022. Au cours de la première semaine de l’année civile 2023, ces protocoles seront définitivement désactivés pour l’utilisation de l’authentification de base, et il n’y aura plus aucune possibilité d’utiliser l’authentification de base après cela.

Éviter les perturbations

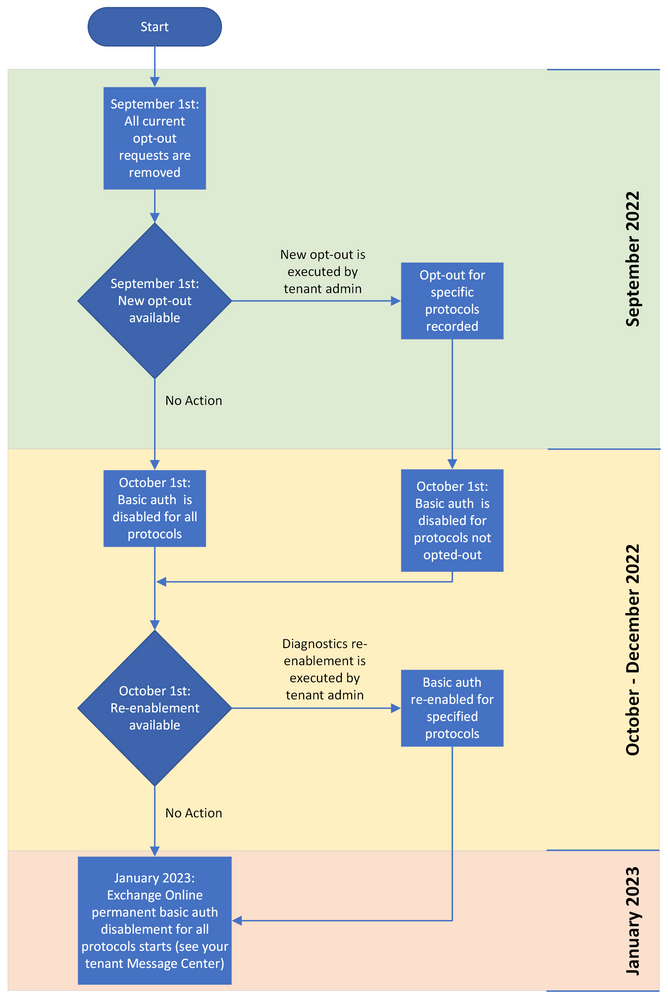

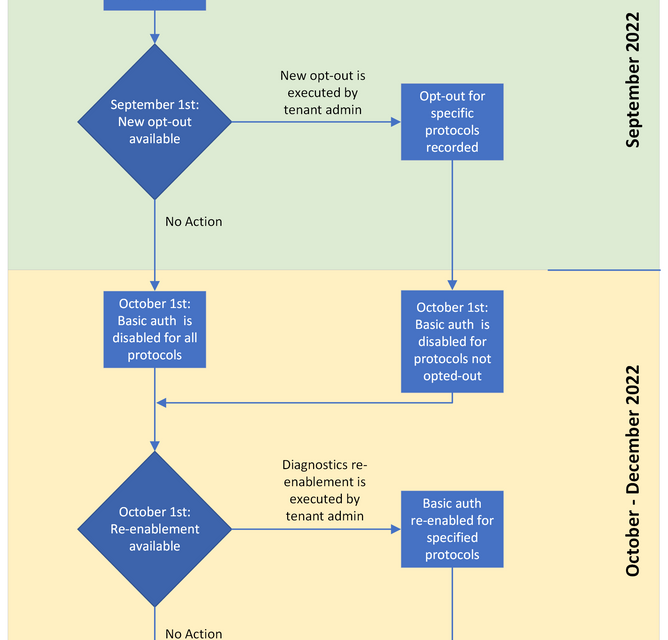

Si vous savez déjà que vous avez besoin de plus de temps et que vous souhaitez éviter les perturbations liées à la désactivation de l’authentification de base, vous pouvez exécuter les diagnostics au cours du mois de septembre et, en octobre, nous ne désactiverons pas l’authentification de base pour les protocoles que vous aurez spécifiés.

Nous désactiverons l’authentification de base pour tous les protocoles qui n’ont pas été adoptés, mais vous pourrez les réactiver (jusqu’à la fin de l’année) en suivant les étapes ci-dessous si vous décidez par la suite que vous en avez également besoin.

En d’autres termes, si vous ne souhaitez pas désactiver le service de base pour un ou plusieurs protocoles spécifiques en octobre, vous pouvez utiliser le même diagnostic en libre-service au mois de septembre. Plus de détails sur ce processus ci-dessous.

Options de diagnostic

Des milliers de clients ont déjà utilisé le diagnostic en libre-service dont nous avons parlé dans des articles de blog précédents (ici et ici) pour réactiver l’authentification de base pour un protocole qui avait été désactivé, ou pour nous dire de ne pas les inclure dans notre programme d’expansion de la protection proactive. Nous utilisons à nouveau ce même diagnostic, mais le flux de travail change un peu.Aujourd’hui, nous avons archivé toutes les demandes antérieures de réactivation et d’opt-out. Si vous avez précédemment désactivé ou réactivé l’authentification de base pour un protocole donné, vous devrez suivre les étapes ci-dessous au cours du mois de septembre pour indiquer que vous souhaitez que l’authentification de base reste activée après le 1er octobre.Pour invoquer le diagnostic en libre-service, vous pouvez accéder directement au diagnostic d’auto-assistance de l’authentification de base en cliquant simplement sur ce bouton (il fera apparaître le diagnostic dans le centre d’administration Microsoft 365 si vous êtes un administrateur global du tenant) : Vous pouvez également ouvrir le centre d’administration de Microsoft 365 et cliquer sur le bouton vert Aide et assistance dans le coin inférieur droit de l’écran.

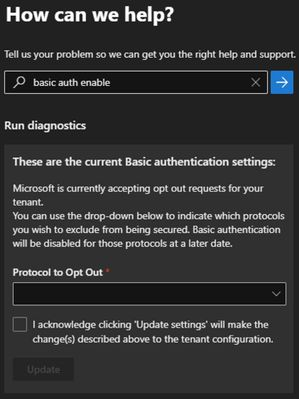

- Lorsque vous cliquez sur le bouton, vous entrez dans notre système d’auto-assistance. Ici, vous pouvez entrer la phrase « Diag : Activer l’authentification de base dans EXO« . Les clients ayant des tenants dans le Government Community Cloud (GCC) ne peuvent pas utiliser le diagnostic en libre-service couvert ici. Ces tenants peuvent se désengager en suivant la procédure décrite dans le message envoyé aujourd’hui à leur tenant. Si les clients GCC ont besoin de réactiver un protocole après la date limite du 1er octobre, ils devront ouvrir un ticket de support.

Opting Out

Au cours du mois de septembre 2022, le diagnostic offrira uniquement la possibilité de se retirer. En soumettant votre demande d’exclusion en septembre, vous nous dites que vous ne voulez pas que nous désactivions l’option de base pour un ou plusieurs protocoles en octobre. Veuillez comprendre que nous désactiverons l’authentification de base pour tous les tenants de façon permanente en janvier 2023, quel que soit leur statut d’opt-out. Le diagnostic affichera une version de la boîte de dialogue ci-dessous, et vous pouvez l’exécuter à nouveau pour plusieurs protocoles. L’aspect peut être un peu différent si certains protocoles ont déjà été désactivés. Notez également que les protocoles ne sont pas supprimés de la liste lorsque vous vous désengagez, mais soyez assuré (sauf si vous recevez une erreur) que nous recevrons la demande.

- Réactivation de l’authentification de base pour les protocoles

À partir du 1er octobre, le diagnostic ne vous permettra de réactiver l’authentification de base que pour un protocole pour lequel elle a été désactivée.

Si vous n’avez pas choisi de vous retirer en septembre et que nous avons désactivé l’authentification de base pour un protocole dont vous vous rendez compte par la suite que vous en avez besoin, vous pouvez utiliser cette option pour le réactiver.

- Dans l’heure (généralement beaucoup plus tôt) qui suit l’exécution du diagnostic et la demande de réactivation de basic pour un protocole, basic auth recommencera à fonctionner.À ce stade, nous devons vous rappeler qu’en réactivant l’authentification de base pour un protocole, vous laissez vos utilisateurs et vos données vulnérables aux risques de sécurité, et que nous avons des clients qui souffrent d’attaques basées sur l’authentification de base tous les jours (mais vous le savez déjà).À partir du 1er janvier 2023, le diagnostic en libre-service ne sera plus disponible, et l’authentification de base sera bientôt désactivée pour tous les protocoles.. Résumé des échéances et des actions

Veuillez consulter l’organigramme suivant pour illustrer les changements et les actions que vous pourriez devoir entreprendre :

- Bloquer soi-même l’authentification de base

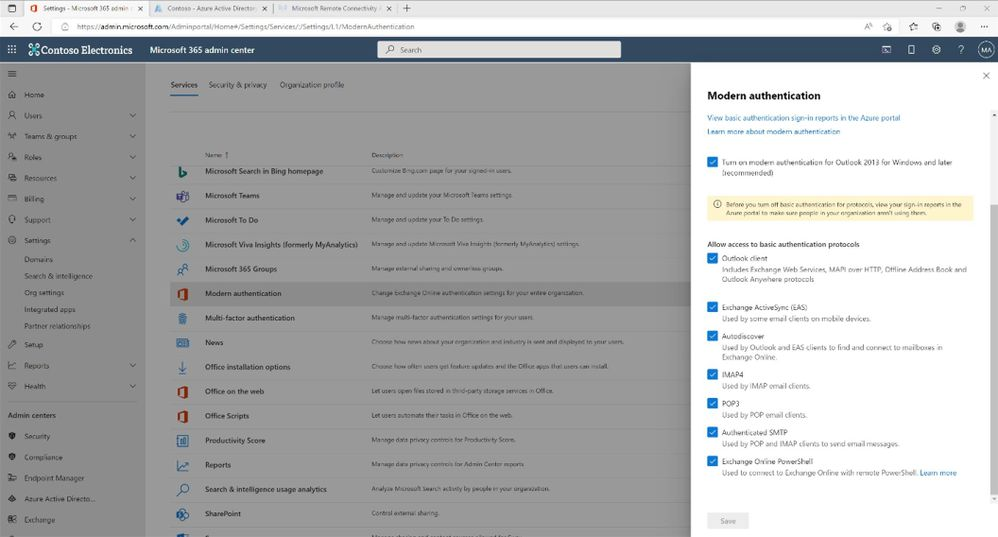

Si vous réactivez l’authentification de base pour un protocole parce que vous avez besoin d’un peu plus de temps et que vous n’en avez plus besoin par la suite, vous pouvez la bloquer vous-même au lieu d’attendre que nous le fassions en janvier 2023. La façon la plus rapide et la plus efficace de le faire est d’utiliser les stratégies d’authentification qui bloquent les connexions à l’authentification de base au premier point de contact avec Exchange Online.Il suffit d’aller dans le centre d’administration de Microsoft 365, de naviguer vers Paramètres, Paramètres de l’organisation, Authentification moderne et de décocher les cases pour bloquer l’authentification de base pour tous les protocoles dont vous n’avez plus besoin (ces cases à cocher ne feront rien une fois que nous aurons bloqué l’authentification de base pour un protocole de façon permanente, et nous les supprimerons quelque temps après janvier 2023).

Point de terminaison du service Web de reporting

Pour ceux d’entre vous qui utilisent le point de terminaison REST du service Web de reporting pour accéder aux journaux de suivi des messages et autres, nous annonçons également aujourd’hui que l’authentification de base de ce service restera activée jusqu’au 31 décembre pour tous les clients, sans qu’il soit nécessaire de procéder à une désactivation ou à une réactivation. Et nous sommes heureux de pouvoir fournir les conseils tant attendus à ce sujet ici même.- PowerShell EOP/SCC

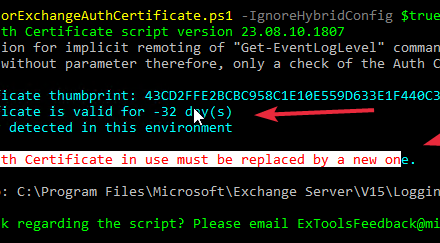

L’authentification de base restera activée jusqu’au 31 décembre 2022. Les clients doivent migrer vers une authentification basée sur un certificat. Suivez les instructions ici : Authentification uniquement pour les applications - Une autre mise à jour relative à l’authentification de base

Nous ajoutons une nouvelle fonctionnalité à Microsoft 365 pour aider nos clients à éviter les risques posés par l’authentification de base. Cette nouvelle fonctionnalité modifie le comportement par défaut des applications Office pour bloquer les invites de connexion utilisant l’authentification de base. Grâce à ce changement, si les utilisateurs essaient d’ouvrir des fichiers Office sur des serveurs qui n’utilisent que l’authentification de base, ils ne verront pas d’invites de connexion à l’authentification de base. À la place, ils verront un message indiquant que le fichier a été bloqué parce qu’il utilise une méthode de connexion qui peut être non sécurisée.

Pour en savoir plus sur cette nouvelle fonctionnalité, cliquez ici : Les invites de connexion par authentification de base sont bloquées par défaut dans les applications Microsoft 365.L’équipe d’Office recherche des clients pour participer à son programme d’aperçu privé pour cette fonctionnalité. Veuillez leur envoyer un e-mail si vous souhaitez vous inscrire : basicauthdeprmailer@microsoft.com. - Résumé

Cet effort a duré trois ans, depuis la communication initiale jusqu’à aujourd’hui, et même cela n’a pas été suffisant pour garantir que tous les clients soient informés de ce changement et prennent toutes les mesures nécessaires. L’informatique et le changement peuvent être difficiles, et la pandémie a modifié les priorités de beaucoup d’entre nous, mais tout le monde veut la même chose : une meilleure sécurité pour ses utilisateurs et ses données.Nos clients sont importants pour nous, et nous ne voulons pas qu’ils soient victimes de violations ou de perturbations. C’est un équilibre délicat, mais nous espérons que cette option finale permettra aux clients qui utilisent encore l’authentification de base de s’en débarrasser enfin.La fin de l’année 2022 nous permettra d’atteindre collectivement cet objectif : améliorer la sécurité – ensemble.L’équipe Exchange

Commentaires récents